Kumulatives Update für Windows 10 Version 1511: 9. August 2016

Wichtig Dieser Artikel enthält Informationen, die Ihnen zeigen, wie Sie die Sicherheitseinstellungen senken oder Sicherheitsfunktionen auf einem Computer deaktivieren können. Sie können diese Änderungen vornehmen, um ein bestimmtes Problem zu umgehen. Bevor Sie diese Änderungen vornehmen, empfehlen wir Ihnen, die Risiken zu bewerten, die mit der Implementierung dieser Problemumgehung in Ihrer speziellen Umgebung verbunden sind. Wenn Sie diese Problemumgehung implementieren, ergreifen Sie alle geeigneten zusätzlichen Schritte, um den Computer zu schützen.

Zusammenfassung

Dieses Sicherheitsupdate enthält Verbesserungen und Korrekturen in der Funktionalität von Windows 10 Version 1511. Es behebt außerdem die folgenden Schwachstellen in Windows:

3177356 MS16-095: Kumulatives Sicherheitsupdate für Internet Explorer: 9. August 2016

3177358 MS16-096: Kumulatives Sicherheitsupdate für Microsoft Edge: 9. August 2016

3177393 MS16-097: Sicherheitsupdate für Microsoft-Grafikkomponente: 9. August 2016

3178466 MS16-098: Sicherheitsupdate für Kernelmodustreiber: 9. August 2016

3178465 MS16-101: Sicherheitsupdate für Windows-Authentifizierungsmethoden: 9. August 2016

3182248 MS16-102: Sicherheitsupdate für Microsoft Windows PDF-Bibliothek: 9. August 2016

3182332 MS16-103: Sicherheitsupdate für ActiveSyncProvider: 9. August 2016

Windows 10-Updates sind kumulativ. Daher enthält dieses Paket alle zuvor veröffentlichten Fixes.

Wenn Sie frühere Updates installiert haben, werden nur die neuen Fixes, die in diesem Paket enthalten sind, heruntergeladen und auf Ihrem Computer installiert. Wenn Sie zum ersten Mal ein Windows 10-Updatepaket installieren, ist das Paket für die x86-Version 502 MB und das Paket für die x64-Version 916 MB groß.

Mehr Informationen

Bekannte Probleme in diesem Sicherheitsupdate

Bekanntes Problem 1

Die in MS16-101 und neueren Updates bereitgestellten Sicherheitsupdates deaktivieren die Fähigkeit des Negotiate-Prozesses, auf NTLM zurückzugreifen, wenn die Kerberos-Authentifizierung bei Kennwortänderungsvorgängen mit dem Fehlercode STATUS_NO_LOGON_SERVERS (0xc000005e) fehlschlägt. In dieser Situation erhalten Sie möglicherweise einen der folgenden Fehlercodes.Hexadezimal

Dezimal

Symbolisch

Freundlich

0xc0000388

1073740920

STATUS_DOWNGRADE_DETECTED

Das System hat einen möglichen Versuch erkannt, die Sicherheit zu gefährden. Bitte stellen Sie sicher, dass Sie den Server kontaktieren können, der Sie authentifiziert hat.

0x4f1

1265

ERROR_DOWNGRADE_DETECTED

Das System hat einen möglichen Versuch erkannt, die Sicherheit zu gefährden. Bitte stellen Sie sicher, dass Sie den Server kontaktieren können, der Sie authentifiziert hat.

Problemumgehung

Wenn Kennwortänderungen, die zuvor erfolgreich waren, nach der Installation von MS16-101 fehlschlagen, ist es wahrscheinlich, dass Kennwortänderungen zuvor auf NTLM-Fallback angewiesen waren, weil Kerberos fehlschlug. Um Passwörter mithilfe von Kerberos-Protokollen erfolgreich zu ändern, gehen Sie folgendermaßen vor:Konfigurieren Sie die offene Kommunikation auf TCP-Port 464 zwischen Clients, auf denen MS16-101 installiert ist, und dem Domänencontroller, der Kennwortzurücksetzungen durchführt.

Schreibgeschützte Domänencontroller (RODCs) können Self-Service-Kennwortzurücksetzungen durchführen, wenn der Benutzer durch die Kennwortreplikationsrichtlinie des RODCs zugelassen wird. Benutzer, die von der RODC-Kennwortrichtlinie nicht zugelassen werden, benötigen eine Netzwerkverbindung zu einem Domänencontroller mit Lese-/Schreibzugriff (RWDC) in der Benutzerkontodomäne.

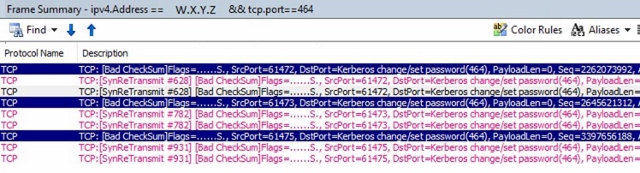

Hinweis Um zu überprüfen, ob der TCP-Port 464 geöffnet ist, gehen Sie folgendermaßen vor:Erstellen Sie einen äquivalenten Anzeigefilter für Ihren Netzwerkmonitor-Parser. Zum Beispiel:

ipv4.address== <IP-Adresse des Clients> && tcp.port==464

Suchen Sie in den Ergebnissen nach dem Frame „TCP:[SynReTransmit".

Stellen Sie sicher, dass die Kerberos-Zielnamen gültig sind. (IP-Adressen sind für das Kerberos-Protokoll nicht gültig. Kerberos unterstützt Kurznamen und vollständig qualifizierte Domänennamen.)

Stellen Sie sicher, dass Dienstprinzipalnamen (SPNs) korrekt registriert sind.

Weitere Informationen finden Sie unter Kerberos und Self-Service-Passwort-Reset .

Bekanntes Problem 2

Uns ist ein Problem bekannt, bei dem programmgesteuerte Passwortzurücksetzungen von Domänenbenutzerkonten fehlschlagen und den Fehlercode STATUS_DOWNGRADE_DETECTED (0x800704F1) zurückgeben, wenn der erwartete Fehler einer der folgenden ist:ERROR_INVALID_PASSWORD

ERROR_PWD_TOO_SHORT (selten zurückgegeben)

STATUS_WRONG_PASSWORD

STATUS_PASSWORD_RESTRICTION

Die folgende Tabelle zeigt die vollständige Fehlerzuordnung.Hexadezimal

Dezimal

Symbolisch

Freundlich

0x56

86

ERROR_INVALID_PASSWORD

Das angegebene Netzwerkkennwort ist nicht korrekt.

0x267

615

ERROR_PWD_TOO_SHORT

Das angegebene Passwort ist zu kurz, um den Richtlinien Ihres Benutzerkontos zu entsprechen. Bitte geben Sie ein längeres Passwort ein.

0xc000006a

-1073741718

STATUS_WRONG_PASSWORD

Wenn Sie versuchen, ein Passwort zu aktualisieren, zeigt dieser Rückgabestatus an, dass der als aktuelles Passwort angegebene Wert falsch ist.

0xc000006c

-1073741716

STATUS_PASSWORD_RESTRICTION

Wenn Sie versuchen, ein Passwort zu aktualisieren, zeigt dieser Rückgabestatus an, dass gegen eine Regel zur Passwortaktualisierung verstoßen wurde. Beispielsweise erfüllt das Passwort möglicherweise nicht die Längenkriterien.

0x800704F1

1265

STATUS_DOWNGRADE_DETECTED

Das System kann keinen Domänencontroller kontaktieren, um die Authentifizierungsanforderung zu bearbeiten. Bitte versuchen Sie es später noch einmal.

0xc0000388

-1073740920

STATUS_DOWNGRADE_DETECTED

Das System kann keinen Domänencontroller kontaktieren, um die Authentifizierungsanforderung zu bearbeiten. Bitte versuchen Sie es später noch einmal.

Auflösung

MS16-101 wurde erneut veröffentlicht, um dieses Problem zu beheben. Installieren Sie die neueste Version der Updates für dieses Bulletin, um dieses Problem zu beheben.Bekanntes Problem 3

Uns ist ein Problem bekannt, bei dem programmgesteuerte Zurücksetzungen von Kennwortänderungen für lokale Benutzerkonten möglicherweise fehlschlagen und den Fehlercode STATUS_DOWNGRADE_DETECTED (0x800704F1) zurückgeben.

Die folgende Tabelle zeigt die vollständige Fehlerzuordnung.Hexadezimal

Dezimal

Symbolisch

Freundlich

0x4f1

1265

ERROR_DOWNGRADE_DETECTED

Das System kann keinen Domänencontroller kontaktieren, um die Authentifizierungsanforderung zu bearbeiten. Bitte versuchen Sie es später noch einmal.

Auflösung

MS16-101 wurde erneut veröffentlicht, um dieses Problem zu beheben. Installieren Sie die neueste Version der Updates für dieses Bulletin, um dieses Problem zu beheben.Bekanntes Problem 4

Passwörter für deaktivierte und gesperrte Benutzerkonten können mit dem Verhandlungspaket nicht geändert werden.

Kennwortänderungen für deaktivierte und gesperrte Konten funktionieren weiterhin, wenn andere Methoden verwendet werden, beispielsweise wenn ein LDAP-Änderungsvorgang direkt verwendet wird. Beispielsweise verwendet das PowerShell-Cmdlet Set-ADAccountPassword einen „LDAP Modify"-Vorgang, um das Passwort zu ändern, und bleibt davon unberührt.

Problemumgehung

Bei diesen Konten muss ein Administrator das Passwort zurücksetzen. Dieses Verhalten ist beabsichtigt, nachdem Sie MS16-101 und spätere Fixes installiert haben.Bekanntes Problem 5

Anwendungen, die die NetUserChangePassword-API verwenden und einen Servernamen im Domänennamenparameter übergeben, funktionieren nach der Installation von MS16-101 und späteren Updates nicht mehr.

In der Microsoft-Dokumentation heißt es, dass die Angabe eines Remoteservernamens im Domänennamenparameter der NetUserChangePassword-Funktion unterstützt wird. Im MSDN-Thema der NetUserChangePassword-Funktion heißt es beispielsweise Folgendes:

Domainname [in]Ein Zeiger auf eine konstante Zeichenfolge, die den DNS- oder NetBIOS-Namen eines Remoteservers oder einer Remotedomäne angibt, auf dem die Funktion ausgeführt werden soll. Wenn dieser Parameter NULL ist, wird die Anmeldedomäne des Aufrufers verwendet. Diese Anleitung wurde jedoch durch MS16-101 ersetzt, es sei denn, das Zurücksetzen des Passworts betrifft ein lokales Konto auf dem lokalen Computer. Nach MS16-101 müssen Sie einen gültigen DNS-Domänennamen an die NetUserChangePassword-API übergeben, damit Änderungen des Domänenbenutzerkennworts funktionieren.

Bekanntes Problem 6

Nachdem Sie dieses Sicherheitsupdate angewendet und mehrere Dokumente nacheinander gedruckt haben, werden die ersten beiden Dokumente möglicherweise erfolgreich gedruckt. Das dritte und weitere Dokumente werden jedoch möglicherweise nicht gedruckt.

Um dieses Problem zu beheben, laden Sie das Update 3186988 von der Microsoft Update Catalog- Website herunter.

Dieses Problem wird auch im Microsoft Security Bulletin MS16-106 behoben.Bekanntes Problem 7

Nachdem Sie die in MS16-101 beschriebenen Sicherheitsupdates installiert haben, schlagen remote, programmgesteuerte Änderungen eines lokalen Benutzerkontokennworts und Kennwortänderungen in einer nicht vertrauenswürdigen Gesamtstruktur fehl.

Dieser Vorgang schlägt fehl, da der Vorgang auf NTLM-Fallback basiert, das nach der Installation von MS16-101 für nicht lokale Konten nicht mehr unterstützt wird.

Es steht ein Registrierungseintrag zur Verfügung, mit dem Sie diese Änderung deaktivieren können.

Warnung: Diese Problemumgehung kann einen Computer oder ein Netzwerk anfälliger für Angriffe durch böswillige Benutzer oder bösartige Software wie Viren machen. Wir empfehlen diese Problemumgehung nicht, stellen diese Informationen jedoch zur Verfügung, damit Sie diese Problemumgehung nach eigenem Ermessen implementieren können. Verwenden Sie diese Problemumgehung auf eigenes Risiko.

WichtigDieser Abschnitt, diese Methode oder diese Aufgabe enthält Schritte, die Ihnen erklären, wie Sie die Registrierung ändern. Allerdings können schwerwiegende Probleme auftreten, wenn Sie die Registrierung falsch ändern. Stellen Sie daher sicher, dass Sie diese Schritte sorgfältig befolgen. Für zusätzlichen Schutz sichern Sie die Registrierung, bevor Sie sie ändern. Anschließend können Sie die Registrierung wiederherstellen, wenn ein Problem auftritt. Für weitere Informationen zum Sichern und Wiederherstellen der Registrierung klicken Sie auf die folgende Artikelnummer, um den Artikel in der Microsoft Knowledge Base anzuzeigen:322756 Anleitung zum Sichern und Wiederherstellen der Registrierung in Windows

Um diese Änderung zu deaktivieren, legen Sie den DWORD-Eintrag NegoAllowNtlmPwdChangeFallback auf den Wert 1 (eins) fest.

Wichtig: Wenn Sie den Registrierungseintrag NegoAllowNtlmPwdChangeFallback auf den Wert 1 setzen, wird dieser Sicherheitsupdate deaktiviert:Registrierungswert

Beschreibung

0

Standardwert. Ein Rückfall wird verhindert.

1

Ein Rückfall ist immer erlaubt. Der Sicherheitsupdate ist deaktiviert. Kunden, die Probleme mit lokalen Remotekonten oder nicht vertrauenswürdigen Gesamtstrukturszenarien haben, können die Registrierung auf diesen Wert festlegen.

Um diese Registrierungswerte hinzuzufügen, führen Sie die folgenden Schritte aus:

Klicken Sie auf „Start" , dann auf „Ausführen" , geben Sie „regedit" in das Feld „Öffnen" ein und klicken Sie dann auf „OK" .

Suchen Sie den folgenden Unterschlüssel in der Registrierung und klicken Sie darauf:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

Zeigen Sie im Menü Bearbeiten auf Neu und klicken Sie dann auf DWORD-Wert .

Geben Sie NegoAllowNtlmPwdChangeFallback als Namen des DWORD ein und drücken Sie dann die EINGABETASTE.

Klicken Sie mit der rechten Maustaste auf NegoAllowNtlmPwdChangeFallback und dann auf Ändern .

Geben Sie im Feld Wertdaten den Wert 1 ein, um diese Änderung zu deaktivieren, und klicken Sie dann auf OK .

Hinweis Um den Standardwert wiederherzustellen, geben Sie 0 (Null) ein und klicken Sie dann auf OK .

Status

Die Grundursache dieses Problems ist bekannt. Dieser Artikel wird mit zusätzlichen Details aktualisiert, sobald diese verfügbar sind.

So erhalten Sie dieses Update

Wichtig Wenn Sie nach der Installation dieses Updates ein Sprachpaket installieren, müssen Sie dieses Update erneut installieren. Daher empfehlen wir Ihnen, alle benötigten Sprachpakete zu installieren, bevor Sie dieses Update installieren. Weitere Informationen finden Sie unter Hinzufügen von Sprachpaketen zu Windows .

Methode 1: Windows Update

Dieses Update wird automatisch heruntergeladen und installiert.

Methode 2: Microsoft Update-Katalog

Um das eigenständige Paket für dieses Update zu erhalten, besuchen Sie die Microsoft Update Catalog- Website.

Voraussetzungen

Für die Installation dieses Updates sind keine Voraussetzungen erforderlich.

Informationen zum Neustart

Sie müssen den Computer neu starten, nachdem Sie dieses Update angewendet haben.

Aktualisieren Sie die Ersatzinformationen

Dieses Update ersetzt das zuvor veröffentlichte Update 3172985 .

Dateiinformationen

Um eine Liste der in diesem kumulativen Update bereitgestellten Dateien zu erhalten, laden Sie die Dateiinformationen für das kumulative Update 3176493 herunter.

Verweise

Erfahren Sie mehr über die Terminologie , die Microsoft zur Beschreibung von Softwareupdates verwendet.

No comments:

Post a Comment